L’équipe Global Research & Analysis de Kaspersky Lab a découvert un nouveau logiciel malveillant avancé de type « wiper » baptisé StoneDrill. À l’instar de Shamoon, un autre wiper à la sinistre réputation, StoneDrill détruit tout ce qui se trouve sur l’ordinateur infecté. StoneDrill a, qui plus est, des techniques anti-détection et des outils d’espionnage avancés dans son arsenal. Outre les cibles au Moyen-Orient, une cible StoneDrill a récemment aussi été identifiée en Europe. Et ce alors que les wipers utilisés au Moyen-Orient n’ont antérieurement pas été découverts par hasard.

En 2012, le wiper Shamoon (également connu sous le nom de Disttrack) a provoqué le branle-bas de combat en neutralisant quelque 35 000 ordinateurs dans une compagnie de pétrole et de gaz du Moyen-Orient. Cette attaque dévastatrice a mis 10 % des livraisons de pétrole mondiales potentiellement en péril. Il s’agissait toutefois d’un incident unique, après quoi l’acteur a en fait disparu de la scène. Fin 2016, le wiper a fait son retour sous la forme de Shamoon 2.0 – une campagne malveillante beaucoup plus étendue menée avec une version solidement améliorée du malware de 2012. En étudiant ces attaques, les chercheurs de Kaspersky Lab sont incidemment tombés sur un logiciel malveillant réalisé dans un « style » semblable à celui de Shamoon 2.0. Mais qui était en même temps très différent de Shamoon, et beaucoup plus sophistiqué. Ils l’ont baptisé StoneDrill.

StoneDrill, un wiper qui a des connexions

On ignore encore comment StoneDrill se transmet, mais une fois présent sur la machine infectée, ce malware s’injecte dans la mémoire du navigateur par défaut de l’utilisateur. Durant ce processus, il utilise deux techniques d’anti-émulation avancées destinées à tromper la solution de protection installée sur la machine de la victime. Le logiciel malveillant commence ensuite à détruire les fichiers qui se trouvent sur le disque dur de l’ordinateur. Jusqu’ici, au moins deux cibles du wiper StoneDrill ont été identifiées, une au Moyen-Orient et l’autre en Europe.

En plus du module d’effacement, les chercheurs de Kaspersky Lab ont également découvert une porte dérobée StoneDrill, visiblement développée par les mêmes développeurs de code et utilisée à des fins d’espionnage. Les experts ont détecté quatre panneaux de commande et de contrôle utilisés par les attaquants pour exercer des activités d’espionnage auprès d’un nombre inconnu de cibles à l’aide de la porte dérobée StoneDrill.

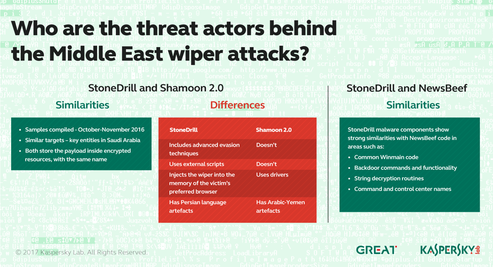

La caractéristique peut-être la plus intéressante de StoneDrill est que ce malware semble avoir des connexions avec divers autres wipers et avec des activités d’espionnage observées par le passé. Quand les chercheurs de Kaspersky Lab ont cherché à identifier des échantillons inconnus de Shamoon à l’aide des règles Yara, ils ont découvert StoneDrill. Ils ont alors réalisé qu’ils avaient affaire à un morceau de code malveillant unique qui semble avoir été créé indépendamment de Shamoon. Bien que les deux familles – Shamoon et StoneDrill – ne partagent pas exactement la même base de code, la réflexion et le style de programmation des auteurs paraissent identiques. Ce qui explique que StoneDrill a été identifié à l’aide des règles Yara mises au point pour Shamoon. Des analogies ont également été observées avec le code d’anciens logiciels malveillants connus. En réalité, StoneDrill utilise certaines parties du code observé antérieurement dans le NewsBeef AP , également connu sous le nom de Charming Kitten, une autre campagne malveillante qui a été active ces dernières années.

David Emm, Principal Security Researcher de l’équipe Global Research & Analysis de Kaspersky Lab, explique : « Nous avons été particulièrement intrigués par les ressemblances et par la matière à comparaison entre ces trois activités nuisibles. StoneDrill est-il un autre wiper mis au point par l’acteur Shamoon ? Ou bien StoneDrill et Shamoon sont deux groupes distincts et indépendants qui ont tous deux ciblé, par hasard, des organisations saoudiennes au même moment ? Ou s’agit-il de deux groupes distincts qui poursuivent les mêmes objectifs ? Cette dernière théorie est la plus plausible : s’il s’agit d’artefacts, nous pouvons postuler que Shamoon attaque les sections linguistiques arabo-yéménites, tandis que StoneDrill cible plutôt les sections linguistiques issues de la langue persane. Les analystes géopolitiques ne manqueront sans doute pas de préciser que tant l’Iran que le Yémen sont des acteurs dans le conflit par alliés interposés entre l’Iran et l’Arabie saoudite et que l’Arabie saoudite est le pays qui dénombre le plus de victimes de ces activités. Évidemment, nous n’excluons cependant pas la possibilité que ces artefacts soient destinés à servir de manœuvres de diversion. »

Solutions ?

Pour protéger les organisations des attaques par logiciel malveillant liées à Shamoon, StoneDrill et NewsBeef, les experts en sécurité de Kaspersky Lab donnent les conseils suivants :

-Procédez à une évaluation de la sécurité du réseau d’exploitation (c’est-à-dire un audit de sécurité, des tests de pénétration et une analyse des lacunes) afin d’identifier et éliminer les éventuelles failles de sécurité. Évaluez la politique de protection des fournisseurs externes et des tiers, dans l’éventualité où ils ont directement accès au réseau d’exploitation.

-Demandez des renseignements externes : les informations de fournisseurs renommés aident les organisations à prédire les attaques futures ciblant l’infrastructure industrielle de l’entreprise. Les équipes de lutte contre les catastrophes, comme ICS-CERT de Kaspersky Lab, fournissent gratuitement les informations nécessaires concernant toute la branche d’activité.

-Formez les collaborateurs en accordant une attention particulière au personnel opérationnel et technique et à sa sensibilisation aux menaces et attaques récentes. -Offrez une protection à l’intérieur et à l’extérieur du périmètre. Une bonne stratégie de protection doit mobiliser des moyens considérables pour la détection et la réaction aux attaques, de sorte qu’une attaque puisse être bloquée avant qu’elle ne touche des objets critiques.

-Évaluez les méthodes de protection avancées : y compris des contrôles d’intégrité réguliers pour les contrôleurs et une surveillance de réseau spécialisée visant à accroître la protection générale d’une entreprise et à réduire le risque d’atteinte réussie.

Source : Kasperky Lab