Alain Deladrière

« Les cyberattaques dans le secteur énergétique représentent l’une des principales menaces à l’encontre de notre civilisation » explique William De Riemaecker, Buyle Legal, avocat spécialisé dans les matières énergétiques. Dans ce troisième article, nous proposons d’examiner de plus près avec William De Riemaecker, d’autres exemples de cyberattaques, leur impact, leur coût…

Des attaques qui se multiplient

« En 2014, par exemple, le transport par pipeline a de loin enregistré le plus grand nombre d’incidents, suivi d’activités de soutien pour l’extraction minière, pétrolière et gazière, » explique William De Riemaecker. « Les autres objectifs potentiels comprennent les plates-formes de forage en mer, les usines de production d’électricité, les usines pétrochimiques et les pipelines exposés par connectivité directe à Internet et aux réseaux informatiques d’entreprise. »

En août 2017, le réseau de transmission électrique en Irlande s’est fait hacker. Grâce à une détection assez rapide, il n’y a pas eu de conséquence. Il s’agissait plus d’une tentative d’espionnage qui est souvent la première phase de l’agression. Elle est destinée à savoir comment le système d’ingénierie fonctionne. Une fois ce but atteint, on passe à la phase deux, à savoir la prise de contrôle.

En juillet 2017, il y a eu également une attaque aux Etats-Unis contre des sociétés énergétiques et notamment une possédant des centrales nucléaires. Là aussi, on était en phase 1 donc plus de peur que de mal.

En 2015, des pirates ont attaqué le Maitland office of the Department of Resources and Energy en Nouvelle Galles du Sud (Australie). Les pirates informatiques peuvent avoir été intéressés par les projets actuels du département ou l’ont considéré comme un maillon faible pour accéder à des informations gouvernementales plus hautement classifiées. Toujours en 2015, Koreo Hydro et Nuclear Power Co en Corée du Sud ont subi une série d’attaques visant à faire mal fonctionner les réacteurs nucléaires. Les attaques n’ont réussi qu’à provoquer la fuite de documents non classifiés.

La plus grave attaque du genre à ce jour remonte au 23 décembre 2015 en Ukraine, où pour la première fois une cyberattaque a eu des dommages physiques puisque c’est la première fois que l’on a réussi à interrompre la génération de courant électrique passant de la sorte à une prise de contrôle. Cette fois-là des pirates informatiques ont pénétré dans les systèmes informatiques et SCADA de la société ukrainienne de distribution d’électricité Kyivoblenergo et déconnecté sept postes de 110 kV et vingt-trois postes de 35 kV, provoquant une panne de 3 heures pour 80.000 clients. Cette attaque a été le premier événement cybernétique reconnu publiquement sur l’alimentation électrique d’un pays. Plus tard, il est devenu évident que des attaques ont été tentées sur trois autres sociétés de distribution en parallèle, augmentant ainsi en cas de réussite une panne totale touchant 225.000 clients à travers le pays. Le FBI est venu sur place pour l’enquête constatant que l’attaque était très bien organisée sans doute menée par un service étatique. »

William De Riemaecker : « Les attaques cybernétiques pourraient avoir plusieurs répercussions sur le secteur comme la perturbation du marché (marché des produits de base et prix), des dégâts à l’infrastructure physique, la sécurité nationale (économie du pays, compétitivité internationale, sécurité publique, défense nationale et sécurité), des dommages humains (black-out et radiation), des effets de réseau (perturbation de la production et de la transmission), des pertes et passifs financiers. Tout cela pourrait entraîner l’arrêt de l’infrastructure, provoquant des perturbations économiques des finances, des pertes de vie et des dommages environnementaux massifs.

Dans un sondage auprès d’organisations d’infrastructures critiques aux États-Unis, au Royaume-Uni, en France et en Allemagne, 48% des répondants ont déclaré qu’il serait probable qu’une cyberattaque réduirait les infrastructures critiques avec perte de vie potentielle. »

« Le coût annuel moyen de la cybercriminalité dans les secteurs des services publics et de l’énergie est nettement supérieur aux coûts de la cybercriminalité dans les secteurs de la santé, de l’automobile et de l’agriculture, avec un coût moyen de 12,8 millions de dollars., » indique William De Riemaecker. « En réponse à la menace croissante, les investissements nécessaires à la protection contre les cyberrisques augmentent également pour l’industrie. D’ici 2018, les entreprises pétrolières et gazières au niveau mondial pourraient faire face à des coûts allant jusqu’à US $ 1,87 milliard de dollars dans les dépenses de cybersécurité dans le but de se protéger contre les risques cybernétiques. En Europe seulement, les services de conseil et de test associés à la cybersécurité aux services publics avoisinent les 412 millions d’euros par an. »

Cyberrésilience

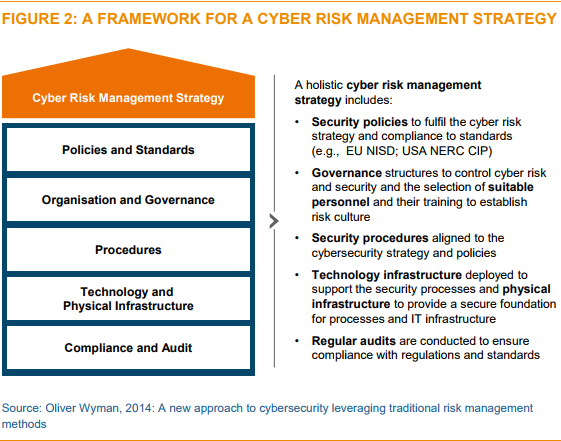

Pour William De Riemaecker, toutes les parties prenantes doivent travailler ensemble dans quatre domaines pour s’attaquer aux risques cybernétiques:

-les facteurs techniques et humains;

-le partage de l’information sur les cyberrisques;

-l’évaluation et la quantification des risques ;

-l’élaboration des normes et des meilleures pratiques.

D’autre part, on remarquera qu’au fur et à mesure que l’on digitalise avec des systèmes de plus en plus performants, passer à un mode manuel devient plus compliqué. Il est d’ailleurs de plus en plus difficile de trouver des spécialistes pouvant faire fonctionner ces systèmes de façon manuelle !

Enfin, pour un système électrique ou gazier, on ne peut pas tout simplement éteindre et redémarrer comme on le ferait dans une entreprise. En outre, en essayant de régler le problème le plus vite possible avec des gens certes très compétents, on élimine souvent les preuves du piratage. »

(Fin du volet 3)