En septembre 2015, la solution Kaspersky Lab Anti-Targeted Attack Platform a signalé un élément inhabituel sur le réseau d’une organisation cliente. Cette anomalie a mené les chercheurs vers « ProjectSauron », une menace étatique qui s’en prend aux organisations gouvernementales avec des outils uniques pour chaque victime, rendant les indicateurs traditionnels de compromission quasiment inutiles. Les attaques semblent avoir pour but principal le cyberespionnage.

ProjectSauron semble vouloir en priorité accéder aux communications chiffrées, les traquant en utilisant une plate-forme de cyber espionnage modulaire qui intègre des outils et des techniques uniques.

Particulièrement notable, l’une des fonctionnalités de ProjectSauron lui permet d’éviter de reproduire des modèles : ses implants et infrastructures s’adaptent spécifiquement à chaque cible, sans jamais être réutilisés. Cette approche, couplée à la multiplicité des chemins pour exfiltrer les données volées, comme par exemple des canaux d’emails légitimes et le DNS, permet à ProjectSauron de réaliser des campagnes secrètes d’espionnage de longue durée sur les réseaux ciblés.

ProjectSauron donne l’impression d’être un acteur expérimenté et traditionnel qui a déployé d’importants efforts pour étudier d’autres acteurs extrêmement avancés, y compris Duqu, Flame, Equation et Regin. ProjectSauron a adopté certaines de leurs techniques les plus innovantes pour les améliorer et ainsi rester indétectable.

Principales spécificités

Les techniques et outils principaux employés par ProjectSauron incluent :

- Empreinte unique : les principaux implants qui ont des tailles et des noms de fichiers différents sont développés spécifiquement pour chaque cible. Cela rend leur détection très compliquée car les mêmes indicateurs de compromission de base ne seraient pas très utiles pour les autres cibles.

- Fonctionnement in-memory : les principaux implants utilisent des scripts de mise à jour de logiciels légitimes et fonctionnent comme des backdoors, téléchargeant de nouveaux modules ou lançant des commandes uniquement in-memory.

- Une préférence pour les crypto-communications : ProjectSauron recherche activement des informations concernant un logiciel de chiffrement réseau sur-mesure relativement rare. Ce logiciel client-serveur est largement adopté par plusieurs des organisations ciblées pour sécuriser leurs communications ainsi que les échanges emails, voix et documents. Les attaquants sont particulièrement intéressés par les composants du logiciel de chiffrement, ses clés, ses fichiers de configuration ainsi que l’emplacement des serveurs qui relaient les messages chiffrés entre les nodes.

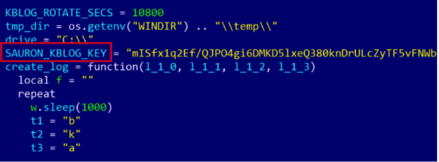

- Flexibilité script-based : ProjectSauron a mis en place des outils de bas niveau qui sont orchestrés par des scipts LUA de haut niveau. L’utilisation de composants LUA dans des malwares est très rare – par le passé, cela n’avait été observé qu’avec les attaques Flame et Animal Farm.

- Contourner l’isolation des systèmes (air-gaps) : ProjectSauron utilise des clés USB spécialement préparées pour franchir les réseaux physiquement isolés du reste du système (air- gapped networks). Ces clés USB contiennent des compartiments cachés dans lesquels sont dissimulées les données dérobées.

- Mécanismes d’exfiltration multiples : ProjectSauron prévoit plusieurs itinéraires d’exfiltration des données, y compris des canaux légitimes comme les emails et le DNS. Les informations copiées et volées sont dissimulées dans le trafic quotidien.

Géographie / Profil des victimes

Actuellement, plus de 30 organisations victimes de ProjectSauron ont été identifiées, principalement en Russie, en Iran, au Rwanda et peut-être des pays italophones. D’autres organisations sont probablement touchées, dans d’autres endroits.

D’après l’analyse de Kaspersky Lab, les organisations ciblées jouent le plus souvent un rôle central dans la fourniture de services publics :

- Gouvernement

- Militaire

- Centres de recherches scientifiques

- Opérateurs de télécommunications

- Organisations financières

Les analyses révèlent que ProjectSauron est opérationnel depuis juin 2011 et continue d’être actif en 2016. Le vecteur d’infection initial utilisé pour pénétrer sur le réseau des victimes reste inconnu.

« Certaines attaques ciblées se servent maintenant d’outils clé-en-main et à bas prix. À l’inverse, ProjectSauron repose sur des outils solides, faits maison et des scripts personnalisables. En plus de l’utilisation de techniques de pointe empruntées à d’autres groupes de menace, l’usage unique d’indicateurs spécifiques, comme le serveur de contrôle, les clés de chiffrement et d’autres, est relativement nouveau. Le seul moyen de résister à ce type de menace est d’utiliser plusieurs couches de sécurité, basées sur une chaine de capteurs capables de remarquer la plus petite anomalie dans le flux d’informations de l’entreprise. À cela doivent être associées des capacités de veille et d’intelligence des menaces ainsi que de forensic pour traquer des schémas et des comportements, même lorsqu’il semble n’y en avoir aucun, » a précisé Vitaly Kamluk, Principal Security Researcher chez Kaspersky Lab.

Le coût, la complexité, la persistance et les objectifs finaux de cette opération, à savoir le vol d’informations confidentielles et secrètes à des organisations critiques, semble indiquer qu’elle pourrait impliquer ou être soutenue par un état.

Actions

Les experts en sécurité de Kaspersky Lab conseillent aux organisations de réaliser un audit complet de leurs réseaux informatiques et postes de travail, mais également de suivre les conseils suivants :

- S’équiper d’une solution contre les attaques ciblées en plus d’une protection, nouvelle ou non, des postes de travail. La protection des postes de travail, à elle-seule, n’est pas suffisante pour se prémunir contre les attaques nouvelle génération.

- Quand la technologie identifie une anomalie, faire appel à des experts. Les solutions de sécurité les plus avancées peuvent repérer une attaque alors même qu’elle est en train de se produire, et les experts en sécurité sont parfois les seuls à pouvoir bloquer, atténuer l’impact et analyser les attaques majeures.

- Renforcer le dispositif de protection avec des services de sécurité : les équipes de sécurité seront informées des dernières évolutions du paysage des menaces, des tendances en matière d’attaques et les signes à guetter pour ne pas se laisser surprendre.

- Pour finir, il est important de sensibiliser ses employer et s’assurer qu’ils adoptent les bons gestes de cybersécurité, car ils sont souvent la porte d’entrée vers le réseau de l’entreprise.

Source: Kaspersky Lab